Dari tulisan sebelumnya, kita sudah membuat sebuah file dengan nama GAME BARU.EXE dengan menggunakan tool IEXPRESS. File GAME BARU.EXE tersebut adalah sebuah file self-extracting archive yang berisikan dua buah file lain yaitu file TROJAN.BAT dan file SOLITAIRE.EXE. File SOLITAIRE.EXE jelas merupakan file game biasa dan file TROJAN.BAT hanyalah sebuah file batch biasa yang sama sekali tidak mengandung kode ataupun script yang berbahaya hingga antivirus pun akan melewatkannya dan tidak memberikan notifikasi apapun..!!

Sekarang jika kita jalankan file GAME BARU.EXE tersebut maka kedua file didalamnya akan di-extract secara otomatis ke temporary folder dan akan dijalankan sesuai seting yang telah kita atur sebelumnya. File TROJAN.BAT akan dijalankan pertama kali diikuti dengan file SOLITAIRE.EXE. Hasilnya yang akan tampil di layar komputer kita tentu saja game SOLITAIRE yang bisa dimainkan seperti biasa.

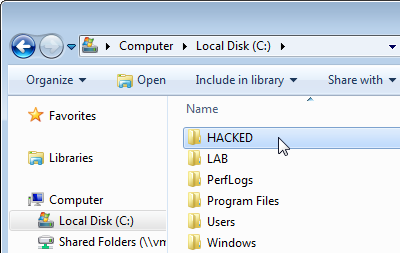

Dan tanpa kita sadari, sebuah file lain yaitu file TROJAN.BAT sebetulnya telah dijalankan sebelumnya. Silakan cek hasilnya ke drive C, sebuah folder baru dengan nama HACKED telah ditambahkan secara otomatis saat kita memainkan Solitaire tersebut.. :)

ScreenCast berikut ini mudah2an bisa membantu menjelaskan rangkaian tulisan ini.

Contoh ini jelas bukan merupakan hal yang berbahaya, namun cobalah bayangkan jika saja isi file TROJAN.BAT tersebut kita ganti dengan perintah yang berhubungan dengan sistem komputer kita, misalnya saja kita masukan perintah FORMAT D: .. apa kira-kira yang akan terjadi..?!

Lantas bagaimana pencegahannya? Jelas ada beragam cara juga, beberapa diantaranya adalah:

- Membatasi hak akses pengguna dan akses terhadap object. Windows menyediakan banyak fasilitas untuk itu, baik dengan pengaturan NTFS Security, Group Policy, EFS, termasuk BitLocker hingga AppLocker.

- Untuk Windows Vista dan Windows 7, Microsoft juga sudah menyediakan sebuah fitur yang sangat berguna yaitu User Account Control, dimana pengguna akan selalu diawasi dan diberikan peringatan jika melakukan pekerjaan yang menyentuh sistem komputer, seperti misalnya membuka Control Panel, menjalankan file executable, merubah registry dan lain sebagainya.

- Periksa selalu Integritas File misalnya dengan menggunakan MD5 Hash, terutama saat kita mendownload dari Internet. File yang telah dimodifikasi jelas akan berubah juga integritasnya hingga akan menghasilkan nilai MD5 yang berbeda dari file aslinya.

Dan masih banyak lagi cara-cara lainnya. Yang jelas, rangkaian tulisan ini bukan untuk mengajarkan kepada hal-hal yang tidak baik, namun agar kita senantiasa selalu waspada terhadap beragam ancaman yang mungkin timbul terhadap sistem komputer kita. Tidak selamanya menggunakan AntiVirus itu aman dan tidak selamanya juga menggunakan sistem operasi yang paling baru juga aman karena toh dengan hal-hal yang sederhana pun ternyata AntiVirus masih dapat dikelabui :)

Demikian dan mudah-mudahan rangkaian tulisan ini ada gunanya dan ada manfaatnya :)

Keterangan:

- Demo ini dijalankan pada sistem operasi Windows 7 (32-bit) Professional Edition.

Tautan:

Terus gimaa cara Mengendalikan komputer orang lain dengan trojan yg kita buat tsb